Ein Kollege kann keinen seiner USB-Sticks mehr an den Rechner anstöpseln. Auch beim Anschluss der Digitalkamera meldet sich der Virenscanner. Doch statt ein Cleaning zu versuchen, dismountet Kaspersky jeden USB-Datenträger umgehend. So geht es nicht weiter.

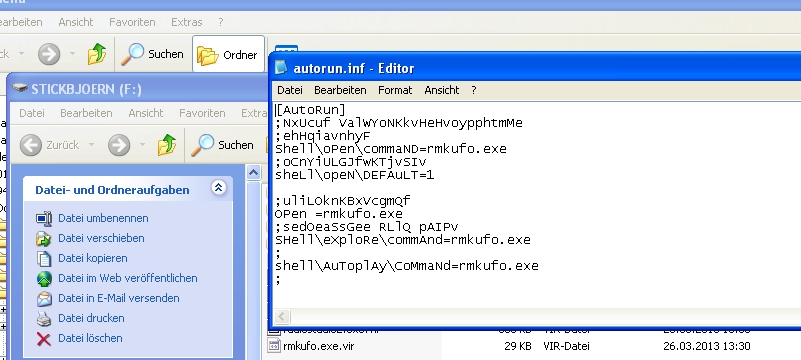

Wir booten deshalb von einer Linux-LiveCD und knöpfen uns die kleinen Wechseldatenträger der Reihe nach vor. In jedem Rootverzeichnis findet sich eine autorun.inf, die alternativ auf eine exe- oder pif-Datei im selben Ordner verweist. Die jeweiligen Dateinamen besteht aus einer wirren Zeichenfolge; in den Dateien keine einer Signatur. Windows-Autoplay macht’s einfach. Selbst auf der internen Speicherkarte der Kamera sind die bestehenden DCIM-Ordner mit als versteckt gekennzeichnet und mit jedem korrespondiert eine [Ordnername].exe angelegt. Viel deutlicher geht’s nicht.

Wir benötigen die Schädlinge aber nicht zur Beweissicherung und löschen sie kurzerhand. USB-Datenträger vom Typ Massenspeicher sind nur Überträger: Viel wichtiger ist der Wirt.

Der Verdacht fällt auf ein Netbook, das betriebsbedingt schon durch mehrere Hände gewandert ist. Wenn ein solches Gerät eines Virenbefalls verdächtigt wird, sollte man es zunächst vom Netz trennen und einfach mal laufen lassen.

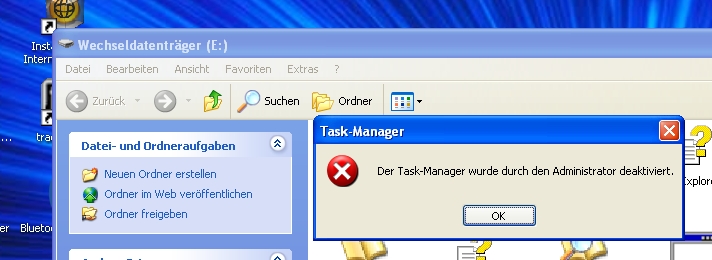

Der Systemstart ist unauffällig, die Ereignisanzeige zeigt in der Vergangenheit nur vereinzelt dhcp-Fehler. Erstmal nichts Besonderes. Auffällig hingegen ist, dass sich der Taskmanager nicht aufrufen lässt. Der DisableTaskMgr-RegistryKey ist ein typisches Virusanzeichen, allerdings könnte der Aufruf auch vom Admin gesetzt worden sein.

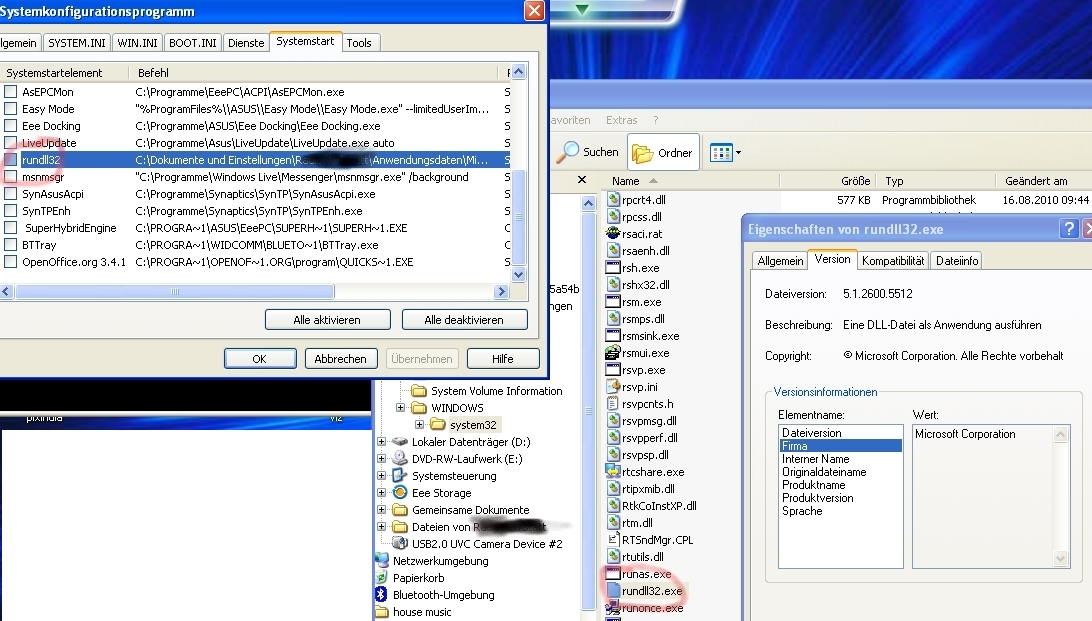

Ohne gleich die Sysinternals-Armee zu bemühen, gehen wir mit dem hauseigenen „msconfig“ den Systemstart von Windows durch. Hier besteht die große Kunst der Virendistributoren darin, möglichst unauffällige, weil vertraut anmutende Einträge zu erzeugen. Im Bild sieht die rundll32 wesentlich unauffälliger aus als bsp. eine „24vdcsx.exe“. Nur, was sucht diese wichtige Windows-Systemdatei denn im %appdata%-Ordner? Darin könnte sie schließlich nur vom entsprechenden Benutzer ausgeführt werden (das Netbook hat immerhin ein NTFS-Dateisystem).

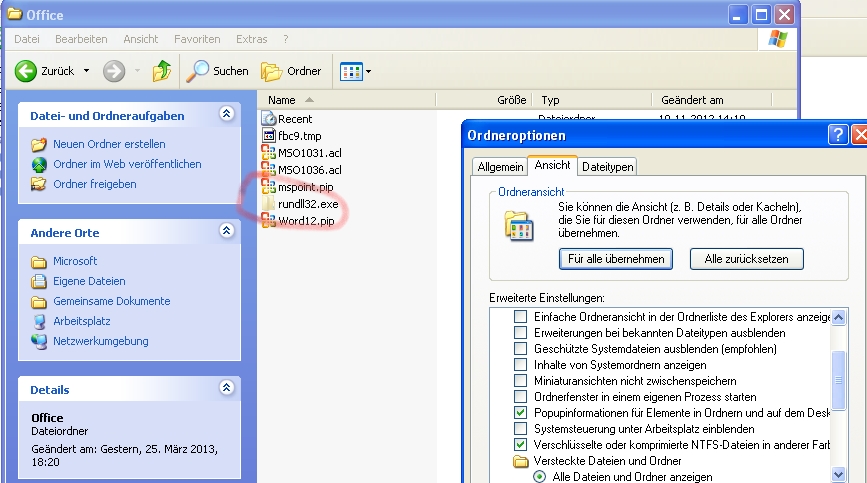

Der Vergleich auf dem Screenshot zeigt: Die echte rundll32.exe gibt es noch; sie wurde auch von Microsoft signiert. Die Autostart-rundll32 hingegen lässt dieses Merkmal einer Windows-Systemdatei vermissen und ist überdies noch mit dem hidden-Attribut versehen (Extras–>Ordneroptionen–>Alle Dateien anzeigen/Systemdateien nicht ausblenden). Mehr als komisch.

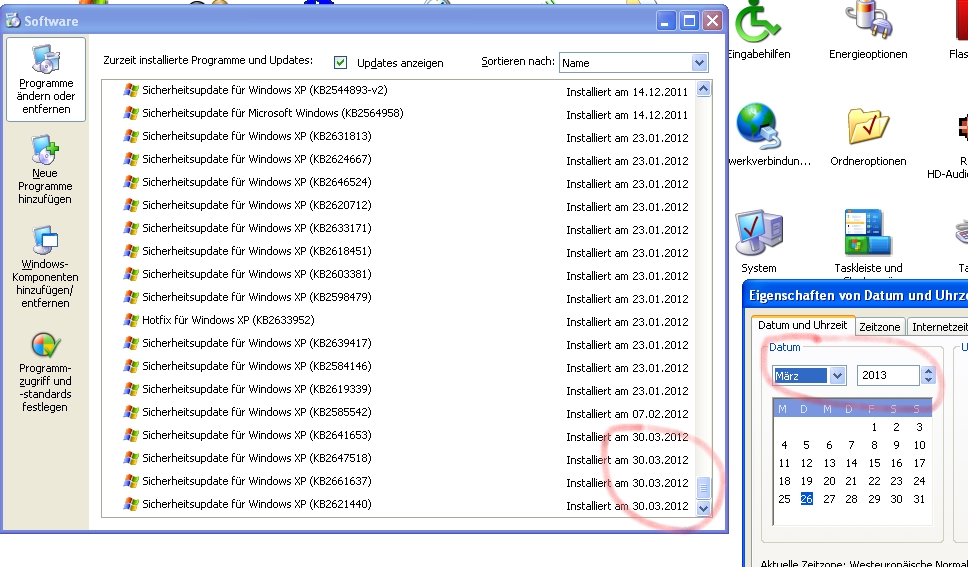

Als nächstes fällt auf, dass das Netbook schon seit einem Jahr von den monatlichen Windows-Updates nichts mehr mitbekommen hat. Und das trotz laufendem Update-Dienst und stabiler Internetverbindung (es gibt genügend temporäre Dateien im Browsercache). Sehr ungewöhnlich, zumal Windows XP erst zum Juni 2014 abgekündigt ist. In %WINDIR%\windowsupdate.log finden sich dazu eher nichtssagende Fehlermeldungen.

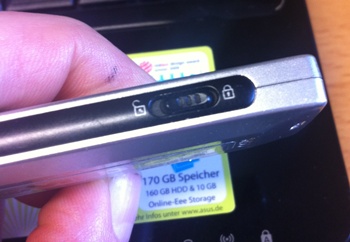

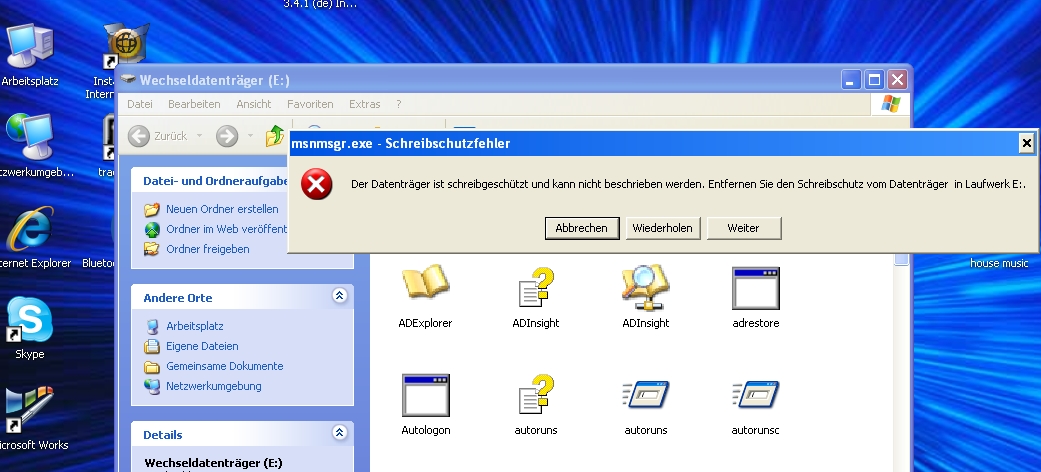

Machen wir den USB-Test. Dazu wird ein mit Schreibschutz versehener Stick ans Netbook angesteckt. Windows nimmt dieses Ereignis wahr, findet das Device anhand seiner ID noch nicht und installiert einen Treiber. Soweit alles normal. Weniger normal ist die Reaktion im folgenden Bild; als so besitzergreifend gilt der Messenger nun auch nicht. Ab jetzt sind wir sicher: hier ist ein Schädling aktiv.

Vor Beseitigungsmaßnahmen ist noch eine Kleinigkeit zu beachten: Die Windows-Systemwiederherstellung ist zunächst eine nützliche Sache, weil man nach Abstürzen o.ä. die Systemdateien wiederherstellen kann. Blöd ist nur, dass sich dieses Verhalten auch ein Virus zu Nutze machen kann. Der Schlingel würde Prinzip bedingt nach der aufwändigen Entfernung gemütlich vom Betriebssystem wieder an dieselbe Stelle geschoben. Deshalb müssen wir das Feature in diesem Fall ausschalten und damit die vorhandenen Wiederherstellungspunkte löschen. Vor dem nächsten Windows-Update / folgenden Installationen werden wir sie wieder einschalten.

Wir deaktivieren zum Schluss noch die nicht zwingend notwendigen Dienste und starten den Rechner neu (kein abgesicherter Modus). Zuvor haben wir testweise die o.g. rundll32 aus dem Applikationsordner des Benutzers gelöscht und deren Starteintrag via msconfig entfernt. Wäre der Virus nach dem Neustart aktiv – was wir testen wollen – würde er sich an genau dieser Stelle schon wieder bemerkbar machen.

Einschub:

Es ist ein gängiges Prinzip von Viren, gegenseitig aufeinander aufzupassen. Wurde somit ein Unruheherd vom Virenscanner entfernt, so erzeugt ihn der Aufpasser sofort im Anschluss neu. Der Lösungsweg über das vorherige „Einschläfern der Wächter“ vor dem Löschen löst so eine Problemstellung auf.

Nach dem Neustart bleibt es ruhig und Windows scheint sich einigermaßen wohl zu fühlen. Jetzt ist die Zeit der Säuberung gekommen. Das klappt systembedingt am besten über ein Offline-System; jeder große Hersteller von Antiviren-Software bietet hierzu eine LiveCD mit aktuellen Definitionen an. Wir entscheiden uns für die Avira-Rescue-CD, aber Tools wie das desinfec’t (früher knoppicilin) von Heise wären aufgrund mehrerer Virenscanner die sicherste (aber auch langwierigste) Wahl.

Avira räumt ordentlich ab und entfernt den ganzen Müll. Es handelt sich dabei um Auswüchse des Win23/Sality, dessen Umtriebigkeit hier beschreiben wird: Win32/Sality

Wir gehen auf Nummer sicher und bemühen im Anschluss noch ein Live-Windows-System. Hierüber kann man via BartPE auf die Registry des zu analysierenden Systems zugreifen und mögliche Überbleibsel der Virenattacke sicher entfernen. Es folgen Neustart, isolierte Netzanbindung (z.B. über einen Smartphone-Hotspot) und Versorgung mit Windows-Updates. Wenn sich das Netbook anständig verhält, darf es wieder zu seinen Freunden ins Netzwerk.

Aber ist es wirklich sauber?

Philosophisch und mit einem Blick XP sagen wir mal: Bis auf Weiteres.