Wenn es nach dem Patchday mal wieder gescheppert hat, liefert Microsoft Korrekturen gerne ein paar Tage später optionale Qualitätsupdates nach. Man liest auch das Kürzel OOB (Out-Of-Band). Doch diese kommen für den WSUS in Firmen nicht an. Wer also die fehlerbehafteten Updates des Patchday nicht installieren kann, aber die Sicherheitslücken bis zum nächsten Monat nicht offen lassen will, kann die Korrekturdateien manuell in WSUS importieren und freizugeben. Im konkreten Beispiel aus dem Januar 2022 wird die KB5009543 durch deren Korrektur in KB5010793 ersetzt:

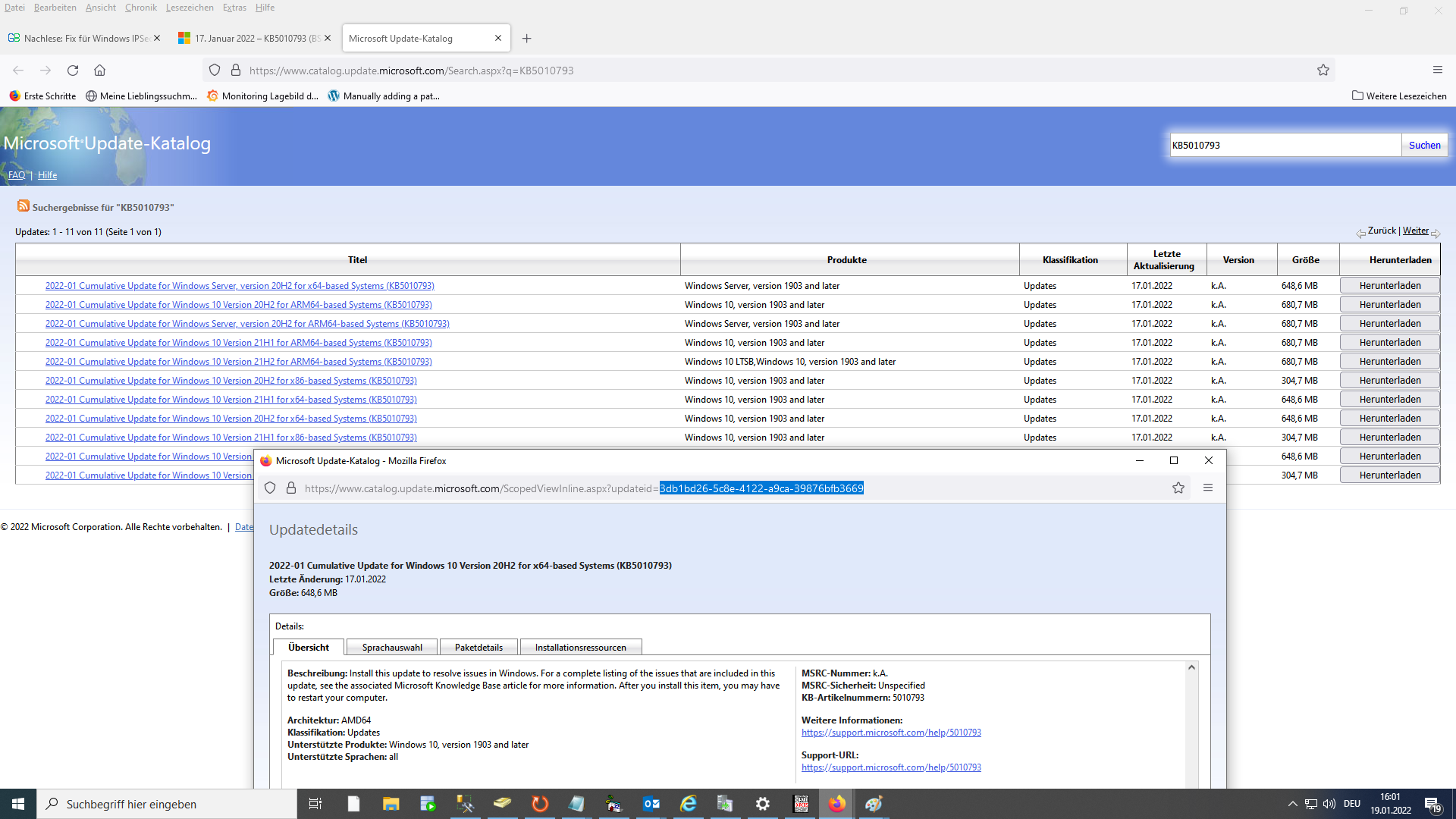

Am Anfang ist über die Windows-Health-Webseite natürlich das Erscheinen eines Korrektur-Updates abzuwarten. https://aka.ms/wrh Nach Bekanntgabe der neuen KB-Nummer kann die für das Firmennetz benötigte msu-Patchdatei über einen beliebigen Browser (es muss entgegen anderer Angaben nicht der veraltete IE sein) heruntergeladen werden. Die Update-ID aus der URL sollte man sich merken. (im Screenshot markiert).

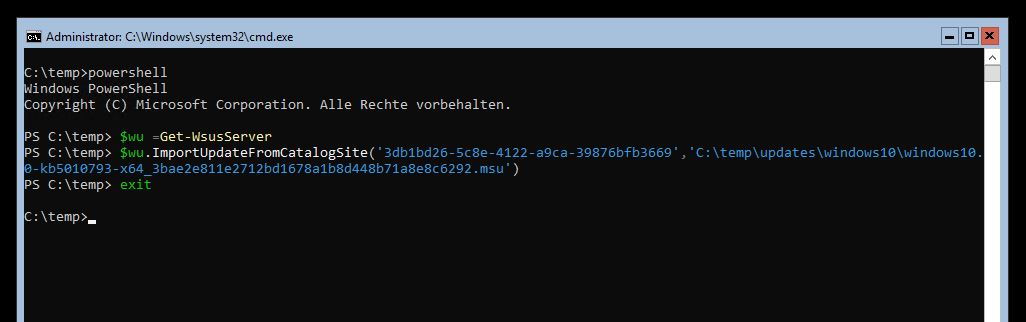

Die msu-Datei dann am besten auf den WSUS kopieren. Der erste manuelle Import-Versuch über die Powershell dürfte scheitern, was (bei uns auf einem Windows2019-Core-Server) an zu laxen TLS-Einstellungen für die WSUS-Webseite lag. (Das Powershell-Modul kommuniziert über diese mit dem WSUS). Es ist also nicht ein Fehler in der Powershell, die ein mögliches „The underlying connection was closed: An unexpected error occurred on a send.“ nur weiterreicht. Sie selbst spricht im Normalfall das notwendige TLS-1.2-Protokoll, wie die Ausgabe von

„[Net.ServicePointManager]::SecurityProtocol“ anzeigen sollte.

Es ist auch zu lesen, dass ein Registry-Key auf dem WSUS gesetzt werden sollte. Der war bei uns aber schon vorhanden. Wenn nicht, in der PS eingeben:

Set-ItemProperty -Path’HKLM:\SOFTWARE\Wow6432Node\Microsoft\.NetFramework\v4.0.30319′ -Name’SchUseStrongCrypto‘ -Value ‚1‘ -Type DWord

Set-ItemProperty -Path ‚HKLM:\SOFTWARE\Microsoft\.NetFramework\v4.0.30319‘ -Name ‚SchUseStrongCrypto‘ -Value ‚1‘ -Type DWord

Der Trick liegt woanders: Man lade sich das IISCrypto-Tool herunter, was es dankenswerterweise für nicht-grafische Systeme mittlerweile auch als CLI-Version gibt. Ein iiscryptocli /backup backup.reg /template strict setzt auf dem WSUS dann im IIS die Werte, die – nach einem Neustart – ein anschließendes Importieren der aus dem Microsoft-Update-Catalog heruntergeladenen MSU-Datei erlauben. Diese muss je nach Unternehmenspolicy zur automatischen Genehmigung im WSUS noch freigegeben werden.

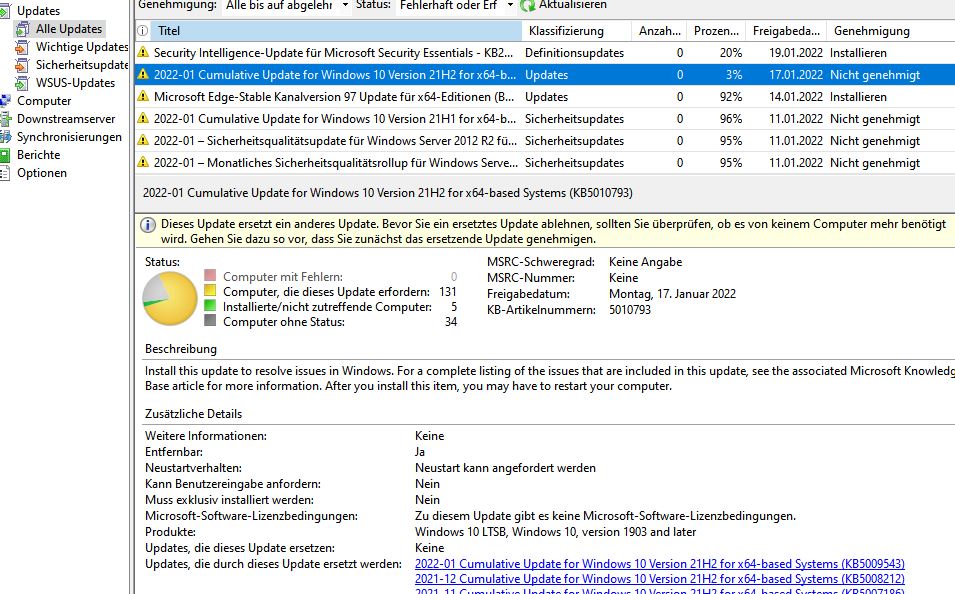

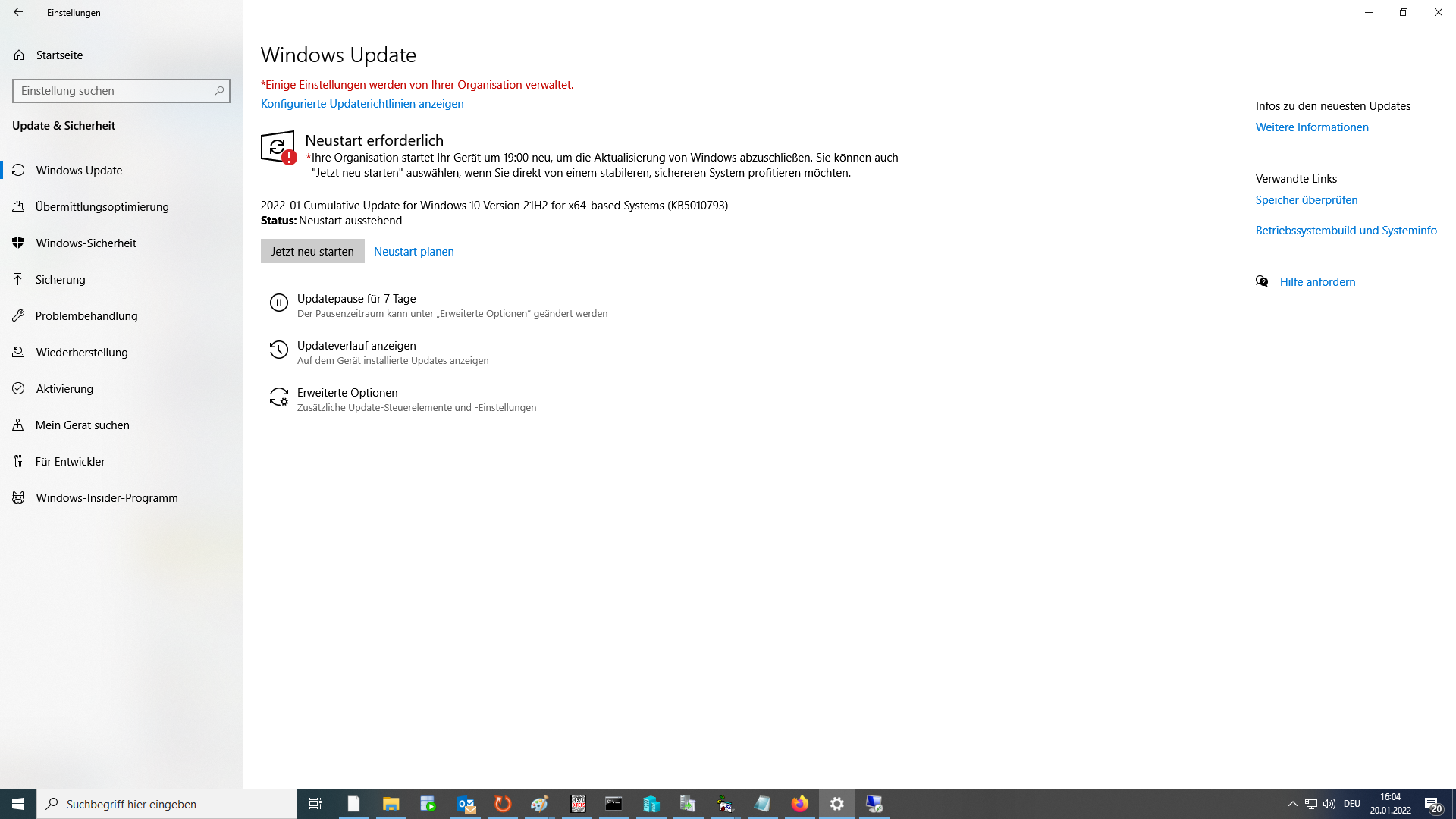

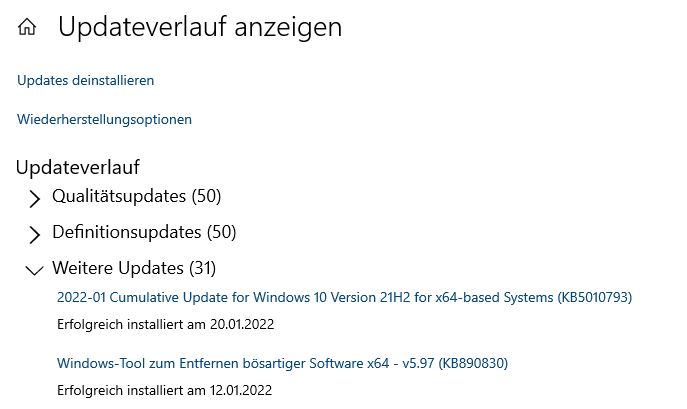

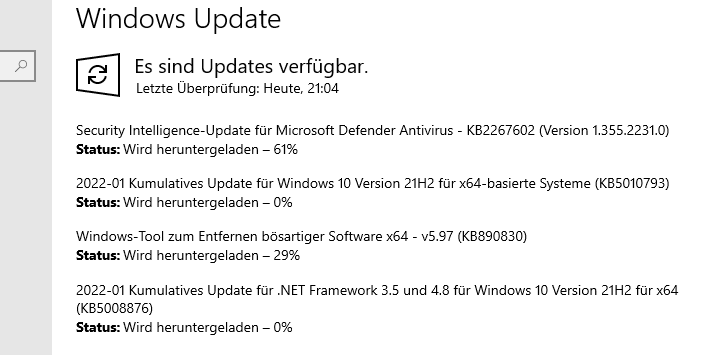

Im Screenshot ist zu sehen, dass das markierte Update 5010793 die 5009543 ersetzt. Das sollte sich somit genauso verhalten, als würde man in Windows-Update manuell auf ein optionales Qualitätsupdate zum Herunterladen klicken: Damit findet eine Prüfung statt und das zu ersetzende Update verschwindet aus der Liste. Man kann dann immer schön sehen, dass sich die Update-Suche dann quasi neu aufbaut.

Nicht so im Firmen-WSUS : Stellt man die beiden Updates 5009543 und 5010793 auf „genehmigt“, so installiert Windows zunächst das erste und (nach einem Neustart) das Korrekturupdate. Was nicht schadet, aber Zeitverschwendung ist. Außerdem würde der Begriff „kumulativ“ ad absurdum geführt. Insofern ist es sinnvoller, nur das manuell importierte Update zu genehmigen. Die Clients sind danach zufrieden.

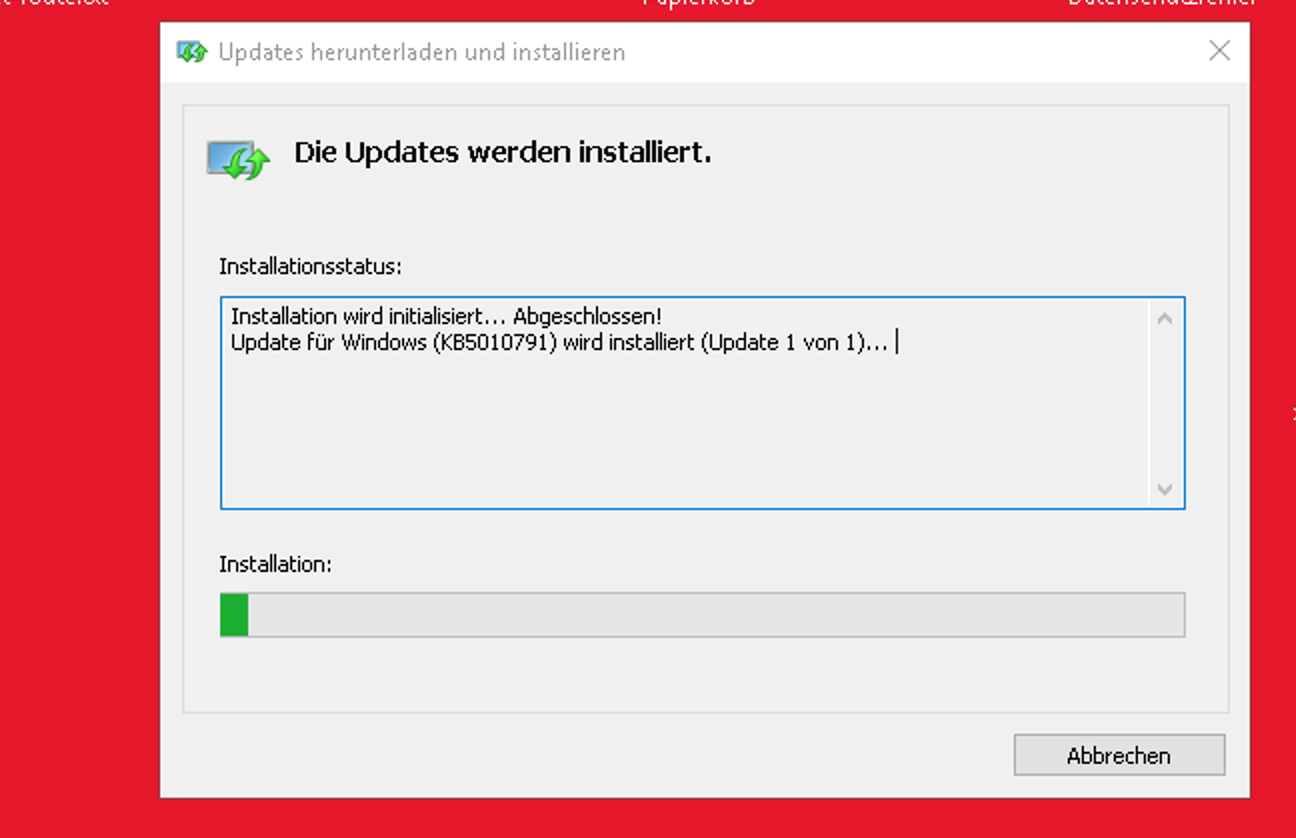

Hinweis zum Windows Server 2019 (1809), der auf demselben Kernel wie o.a. Windows 10 basiert: Hier werden (ohne WSUS) vor der Installation der Januar-Updates keine optionalen Qualitätsupdates zum Herunterladen angeboten. Es reicht aber wie bei Windows 10 aus, das kumulative Update KB5010791 ohne das vorherige Update KB5009557 manuell über die MSU-Datei zu installieren.